Tadbir Urus

Pelaksanaan DNSSEC untuk Menjamin Kerajaan Digital di Malaysia

Pengenalan

Komitmen Kerajaan Malaysia diteruskan dengan memperkenalkan Kerajaan Digital menerusi Pelan Strategik ICT Sektor Awam 2016-2020 bagi menyokong aspirasi Rancangan Malaysia Ke-11 dalam mengukuhkan kemakmuran dan kesejahteraan rakyat. Matlamat pelan ini menjadikan Kerajaan Digital yang inklusif dengan rakyat sebagai fokus utama ke arah menjadikan Malaysia sebuah negara maju dan inklusif selaras dengan Wawasan 2020.

Oleh yang demikian, memperkukuhkan infrastruktur keselamatan siber adalah diberi keutamaan bagi melindungi transaksi maklumat kritikal dalam talian. Pemantapan infrastruktur keselamatan siber ini juga adalah selaras dengan penetapan yang telah digariskan oleh United Nations Sustainable Development Goals (SDG) di bawah matlamat yang kesembilan iaitu Industry, Innovation and Infrastructure.

Latar Belakang

Dalam mengukuhkan keselamatan siber sektor awam ke arah persekitaran yang selamat, tadbir urus Domain Name System (DNS) perlu diberi keutamaan untuk meminimumkan impak dan kesan daripada ancaman serangan siber. Namun begitu, terdapat kelemahan pada DNS sedia ada yang membolehkan penyerang memintas dan mengarahkan laluan komunikasi ke pelayan yang tidak sah dan seterusnya mengubah kandungan tersebut. Domain Name System Security Extensions (DNSSEC) telah diperkenalkan bagi meningkatkan keselamatan sistem DNS dengan menggunakan kriptografi kunci awam untuk membuat tandatangan digital di dalam DNS. Pelaksanaan DNSSEC ini bertujuan bagi meningkatkan tahap keselamatan dan integriti data nama domain daripada diubah oleh penggodam melalui teknik serangan DNS spoofing dan DNS cache poisoning.

DNS Spoofing

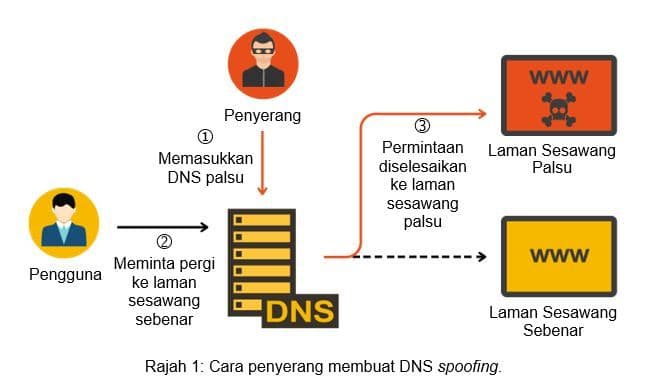

DNS spoofing adalah sejenis serangan siber yang mengeksploitasi kelemahan yang terdapat pada pelayan DNS dengan cara memintas dan mengarahkan laluan komunikasi dari pelayan yang sah ke pelayan yang palsu. Tanpa disedari, pengguna dialihkan ke laman sesawang palsu yang membolehkan penyerang menyebarkan perisian hasad, mencuri maklumat pengguna dan sebagainya. Rajah 1 menunjukkan bagaimana cara penyerang membuat DNS spoofing.

Bagaimana DNSSEC Berfungsi?

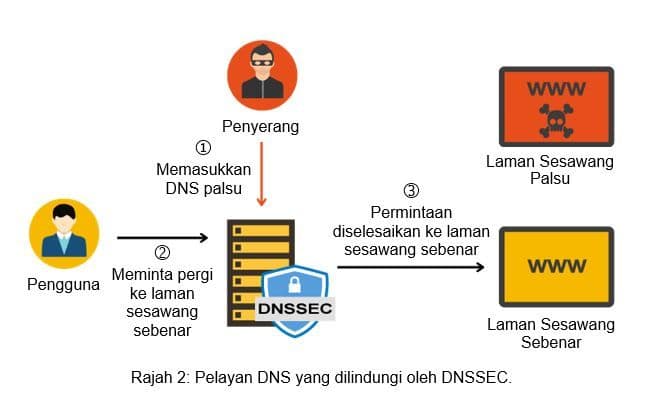

DNSSEC membuat sistem nama domain menjadi lebih selamat dengan menambah tandatangan kriptografi ke rekod DNS sedia ada. Tandatangan digital ini disimpan di dalam pelayan nama DNS di samping jenis rekod biasa seperti A, AAAA, MX, dan CNAME. Dengan memeriksa tandatangan yang berkaitan, pengguna dapat mengesahkan bahawa rekod DNS yang diminta berasal dari pelayan nama yang sebenar dan tidak diubah laluan komunikasi ke pelayan yang palsu dalam serangan man-in-the-middle.

Pelaksanaan DNSSEC di Domain Kerajaan

Pelaksanaan DNSSEC ke atas semua domain .gov.my milik Kementerian, Kerajaan Negeri dan agensi-agensi Kerajaan telah diarahkan di dalam Nota Jemaah Menteri Kementerian Komunikasi dan Multimedia Malaysia pada Julai 2019. Pelaksanaan ini melibatkan agensi daripada MAMPU, Agensi Keselamatan Siber Negara (NACSA) dan MYNIC, selaku pendaftar rasmi bagi domain .my. Ke semua domain yang terlibat diaktifkan DNSSEC bermula pada 7 Oktober 2019 sehingga siap sepenuhnya pada 27 Ogos 2020 yang melibatkan 439 domain; melebihi sasaran sebenar iaitu 402 domain.

Kesimpulan

DNS spoofing adalah masalah serius yang boleh berlaku kepada mana-mana organisasi dan boleh membahayakan keselamatan negara. Dengan pelaksanaan DNSSEC ianya mampu meningkatkan tahap keselamatan dan integriti data nama domain daripada kelemahan dalam DNS. DNSSEC adalah kaedah yang berkesan untuk melindungi keselamatan infrastruktur DNS dan seterusnya mencegah dan melindungi pengguna daripada dialihkan kepada laman sesawang palsu. Sama seperti TLS, DNSSEC harus dijadikan keperluan utama bagi melindungi pengguna akhir dan perkhidmatan digital.

RUJUKAN

- Arends, R., Austein, R., Larson, M., Massey, D. & Rose, S. 2005. DNS Security Introduction and Requirements. RFC 4033.

- Cloudflare. 2021. How DNSSEC Works. Cloudflare. https://www. cloudflare.com/dns/ dnssec/how-dnssec-works/

- EPU. 2015. Rancangan Malaysia Kesebelas 2016-2020: Pertumbuhan Berpaksikan Rakyat. Putrajaya. Retrieved from https://www. epu.gov.my/sites/default/files/2020-02/BukuRMKe-11.pdf

- Kaspersky. 2020. What is DNS Cache Poisoning and DNS Spoofing? Kaspersky. https://www.kaspersky.com/resource-center/definitions/ dns

- KeyCDN. 2018. Quick Guide to DNSSEC. KeyCDN. https://www.keycdn. com/support/ dnssec . com/support/ dnssec

- MAMPU. 2016. Public Sector ICT Strategic Plan 2016–2020. Putrajaya.

PEGAWAI UNTUK DIHUBUNGI:

Nama: DATIN DR. SITI HANOM BINTI MARJUNI

Telefon: 03-8872-5136

E-mel: hanom@mampu.gov.my

Agensi: Bahagian Pembangunan Perkhidmatan Gunasama Infrastruktur Dan Keselamatan ICT, MAMPU

Nama: AHMAD SYUKRI BIN ABDULLAH

Telefon: 012-9522902

E-mel: syukri@mampu.gov.my

Agensi: Bahagian Pembangunan Perkhidmatan Gunasama Infrastruktur Dan Keselamatan ICT, MAMPU